고정 헤더 영역

상세 컨텐츠

본문

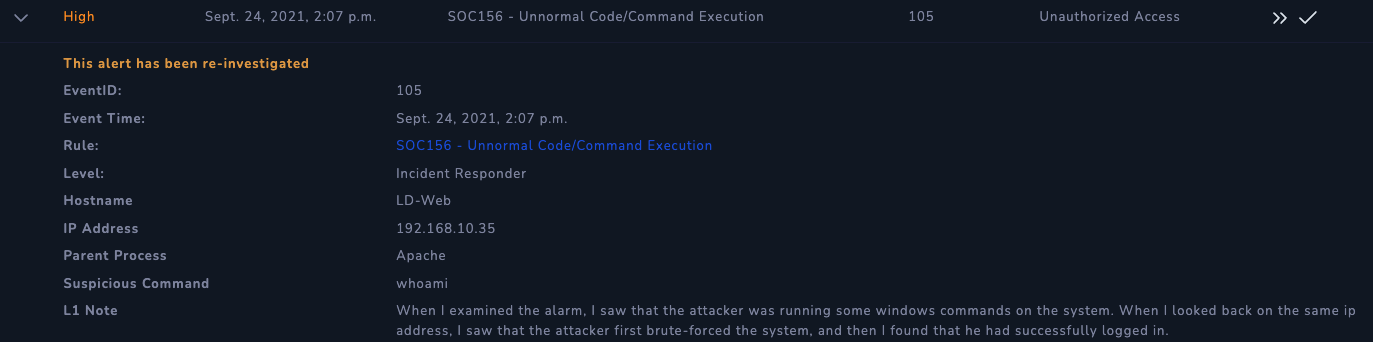

L1 분석가의 말에 따르면 "LD-Web" 서버에 수상한 코드 실행이 발견됐답니다. 로그인을 brute force 시도를 하다가 공격자가 성공적으로 로그인했나 봅니다.

공격자는 성공적으로 로그인한 다음에 시스템에 대한 정보를 얻고, 유저에게 어떤 권한이 있는지 어떤 윈도 그룹의 멤버인지를 확인했던 것 같습니다. 지속성을 확보하기 위하여 reverse_shell.exe라는 파일을 scheduled tasks에 추가했고 그 task는 매일 11시에 실행되는 것을 확인할 수 있습니다. 악성파일은 bitsadmin이라는 명령어로 다운로드됐습니다.

실행 중인 프로세스를 보니 위의 사실을 확인할 수 있습니다.

아울러 공격자가 통제하는 서버에서 reverse_shell.exe가 다운로드된 것도 확인할 수 있습니다.

apach 로그를 확인해보니 L1 분석가가 말했던 다양한 로그인 시도들이 보입니다.

우리 홈페이지의 phpi.php라는 페이지에 command execution 혹은 command injection이라는 취약점이 존재하는 것 같습니다. 이 페이지는 "message"를 받아 주는 것 같으나 ";system("명령어")"를 입력하고 system command가 실행됩니다. 명령어 삽입 취약점 연습은 아래 링크를 접속하여 가능합니다. 위 2번 사진에서 언급했던 bitsdefender하고 scheduled task도 보입니다.

https://portswigger.net/web-security/os-command-injection

Task Scheduler를 열어 reverse_shell.exe가 존재한다는 것을 확인할 수 있습니다.

reverse_shell.exe를 virustotal에 올려보니 역시 meterpreter라는 결과가 나옵니다.

문제점 요약:

1) 해킹당한 유저의 비밀번호가 너무 약하거나, 비밀번호가 노출됐던 것 같습니다. 강한 비밀번호하고 Mfa가 필수. 위 경우에는 유저가 Administrator이므로 더욱 강한 비밀번호 필요 강조.

2) phpi.php 심각한 command injection 취약점 존재.

'Blue Team' 카테고리의 다른 글

| 수상한 .war 파일 발견! 침해사고대응 LetsDefend.io #1 (0) | 2022.07.23 |

|---|---|

| SOC 분석가가 되고 싶다면? Letsdefend.io에서 연습하자! (0) | 2022.07.15 |

| Wireshark로 침해사고대응 Incident Response 연습: BlueTeamLabs #1 (0) | 2022.06.18 |

| 침해사고대응 디지털포렌식 연습 방법 (0) | 2022.06.07 |

| Splunk로 랜섬웨어 사냥: Conti Ransomware 침해 사고 대응 (0) | 2022.05.20 |