고정 헤더 영역

상세 컨텐츠

본문

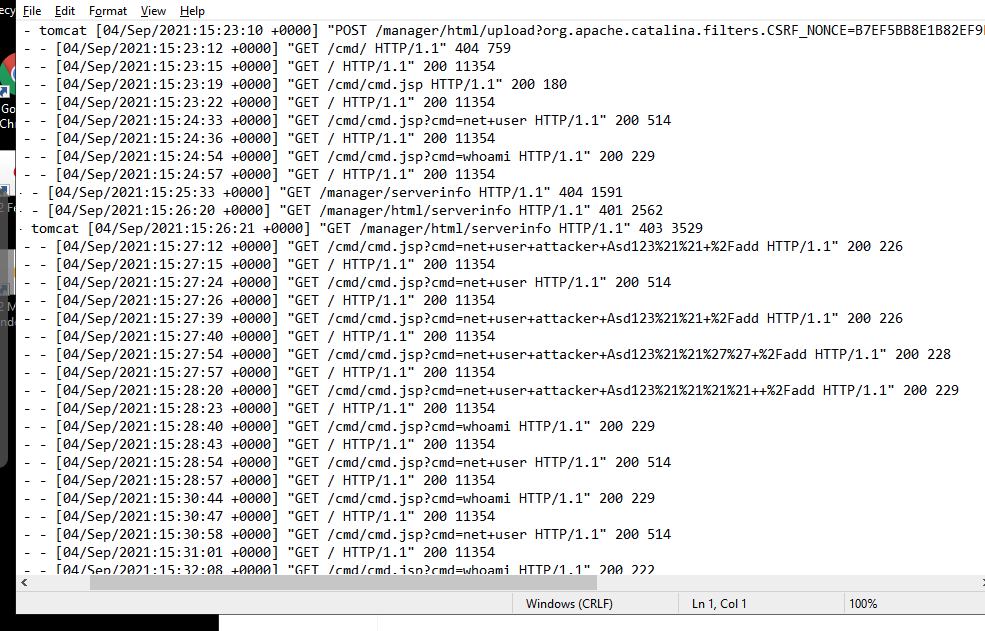

SOC 주니어 분석가가 수상한 .war 파일이 발견됐다고 티켓을 올렸습니다. 분석에 넘어가기 전에 위에 있는 사진을 보고 분석에 도움이 될만한 정보가 있는지 봅시다.

1) 공격당한 서버는 tomcat이다. tomcat에 로그인하여 악성 war 파일을 올릴 수 있다. 파일로 원격 코드 실행 가능하다.

2) tomcat 유저 비밀번호 약해서 로그인이 가능했나 보다.

3) tomcat 로그파일부터 분석하자.

공격자가 다양한 명령어를 실행시켰던 것을 확인할 수 있습니다. 아울러 지속성을 확보하기 위해 새로운 유저를 (attacker) Remote Desktop User에 추가했습니다.

process들을 보니 mimikatz가 보입니다. 공격자는 다른 유저들의 hash들을 탈취하고자 했을 것입니다.

먼저 tomcat log을 확인합니다. 수상한 cmd.war 파일이 있길래 virustotal에 업로드해보았더니

확실히 악성파일입니다.

위에서 말했던 것처럼 공격자는 원격 코드를 실행하기 위해 .war 파일을 올렸습니다. 먼저 whoami를 실행시킴으로써 시스템 유저를 확인하고 그다음에 새로운 유저를 만들고 (attacker)

새로운 유저를 Remote Desktop Users 그룹에 추가했으니 rdp로 로그인이 가능해졌습니다.

Event Viewer에서 Sysmon 로그를 확인해보면 mimikatz가 다운로드됐다는 것을 확인할 수 있습니다.

피해 시스템을 격리시키고, attacker 유저를 삭제하고, 악성 .war 파일들을 삭제하고, mimikatz도 삭제합니다.

LetsDefend.io를 소개하는 블로그에서 말했던 것처럼 너무나 재밌습니다!! 서버가 공격당했을 때 그 원인을 찾아내고, 해커들은 어떻게 네트워크에 들어왔는지, 들어오고 나서 어떻게 지속성 확보했는지, 무슨 파일 다운로드했는지, 비밀번호들이 탈취됐는지... 이거 저거 천천히 찾아내는 것이 정말 재밌는 것 같습니다.

'Blue Team' 카테고리의 다른 글

| 수상한 코드 실행! 침해사고대응 LetsDefend.io #2 (2) | 2022.07.29 |

|---|---|

| SOC 분석가가 되고 싶다면? Letsdefend.io에서 연습하자! (0) | 2022.07.15 |

| Wireshark로 침해사고대응 Incident Response 연습: BlueTeamLabs #1 (0) | 2022.06.18 |

| 침해사고대응 디지털포렌식 연습 방법 (0) | 2022.06.07 |

| Splunk로 랜섬웨어 사냥: Conti Ransomware 침해 사고 대응 (0) | 2022.05.20 |