고정 헤더 영역

상세 컨텐츠

본문

요즘 Threat Intelligence (위협 인텔리전스)에 관심이 많이 생겨 오늘 블로그에서는 악성코드 분석 단계를 뛰어넘고 바로 "인프라 헌팅"에 들어갑니다. 블로그의 핵심 부분에 들어가기 전에 인프라 헌팅이란 것은 무엇인지 그리고 정보보안 전문가들이 이 주제에 관심을 가져야 하는 이유에 대해서 저의 의견을 말씀드리겠습니다.

인프라 헌팅

저 악성코드 분석으로 항상 얻고자 했던 것은 IOC (IP 주소, 도메인 이름, 행동 관련 IOC 등)를 얻으려고 했는데 사실 악성 샘플 분석하는 데에 시간이 꽤 걸릴 뿐만 아니라 높은 기술 지식이 필요합니다.

아울러, 회사에서 관련 일을 하다 보면 타이트한 데드라인이 생길 수도 있고 짧은 시간에 쓸만한 정보를 가져야 와야 할 때가 많아 샘플 하나 시작부터 끝까지 분석하는 것은 비효율적입니다.

그러면 악성 샘플 리버싱은 너무 오래 걸린다면 어떻게 하면 좋을까?라는 고민을 하다가 트위터를 좀 뒤져보니 CTI (Cyber Threat Intelligence) 분야에서 일하는 사람들은 "Infra Hunting"라는 것을 많이 하더라고요.

이러한 인프라 헌팅은 주로 Shodan, Censys, FoFa, urlsearch 같은 툴들을 사용하면서 위협 그룹들에 대한 정보를 리버싱보다는 훨씬 더 빨리 수집할 수 있습니다.

위협 그룹들이 사용하는 인프라를 헌팅하면서 그 그룹에 대한 더 많은 IOC들을 얻을 수 있습니다.

수다는 여기까지, 헌팅합시다잉~

(Disclaimer: 위협 그룹들은 범죄 조직이든 APT든 한번 자기의 인프라가 발견되면 삭제할 수도 있으니 이 글을 읽고 따라해 봐도 더는 존재하지 않을 수도 있습니다. 아울러 이 Hunt의 시작점 3rd Party 벤더의 정보라 이 정보가 얼마나 정확한지 알 수 없어서... Threat Intelligence이란 분야와 "귀속" 문제 해결하기가 참 어렵...)

헌팅 시작

이 Hunt의 시작점은 "Rewterz"이라는 정보보안 업체가 발행한 블로그입니다 (https://www.rewterz.com/threat-advisory/north-korean-apt-kimsuky-aka-black-banshee-active-iocs-16).

이 블로그는 킴수키 그룹의 IOC에 대한 글이며 킴스키가 어떤 위협 그룹인지도 간단하게 알려줍니다.

IOC 중에 154.82.92[.]201라는 IP가 있는데 이 IP부터 시작해서 킴수키가 사용 중인 다른 도메인 혹은 IP를 알아낼 수 있는지 한번 확인해 보겠습니다.

IP 주소를 Shodan에 입력해 봤더니 다양한 정보를 알 수 있습니다. Shodan에 따라 2개의 포트 열려 있고 (80 HTTP, 5985 WinRM) 있으며 Tcloudnet (AS399077)에서 호스팅 되며 IP가 홍콩에서 사용됩니다. 다른 인프라를 알아보기 위한 (주로 영어 pivot이라고도 표현함) "80 / TCP"오른쪽에 있는 html_hash과 ASN 번호와 나라 (홍콩) 사용할 것입니다.

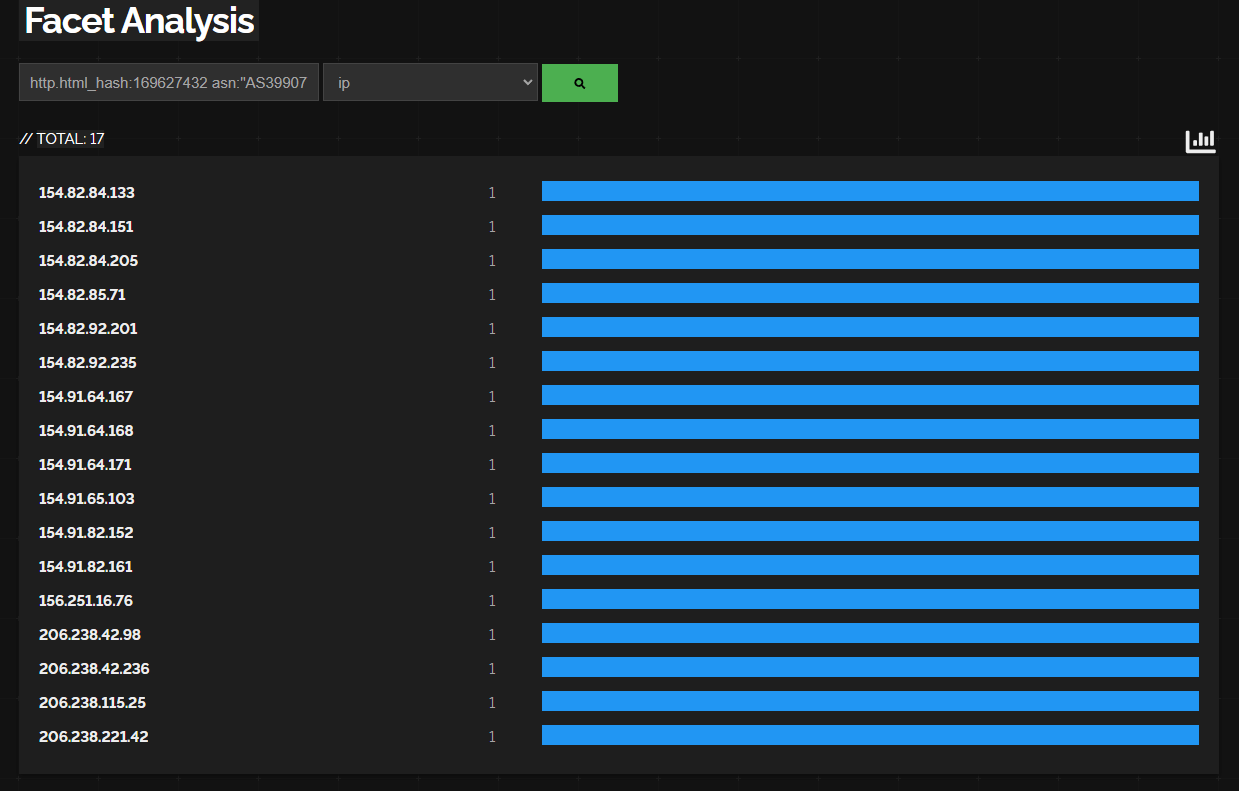

서치 쿼리는 다음과 같습니다: http:html_hash: 169627432 asn:"AS399077" country:"HK"

위의 검색 쿼리로 총 17개 IP들을 수집할 수 있습니다. 당연히 빠짐없이 모든 IP가 Kimsuky에 의하여 사용되는 것은 아닐 확률이 있지만 각 아이피마다 조사해 봐야겠죠?

154.91.65[.]103

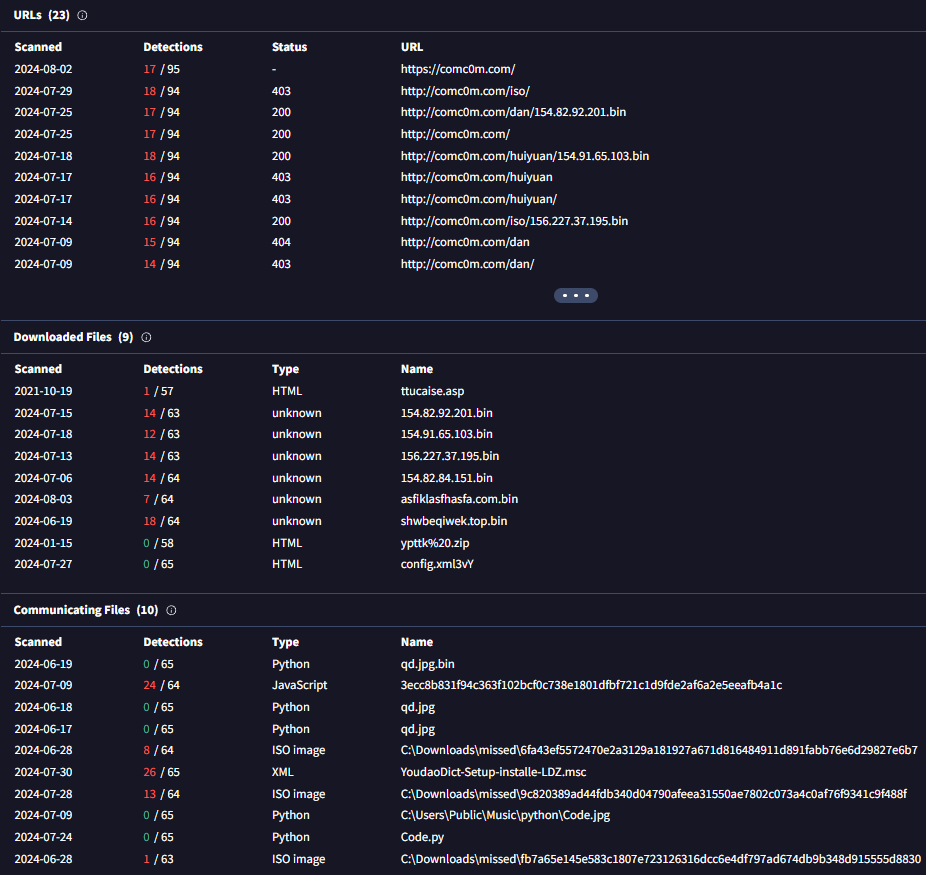

첫 번째 아이피 확인해 봅시다. VirusTotal 결과는 다음과 같습니다:

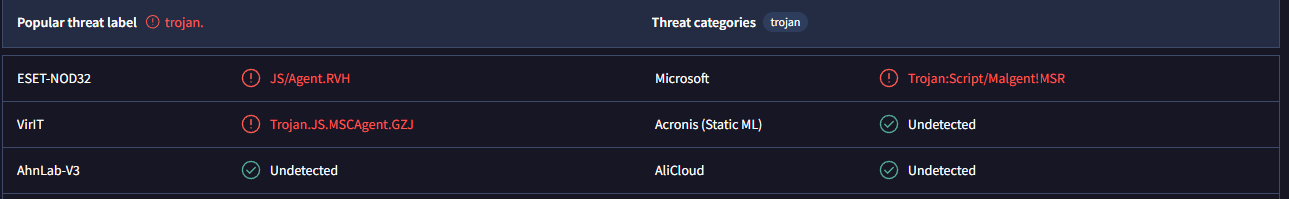

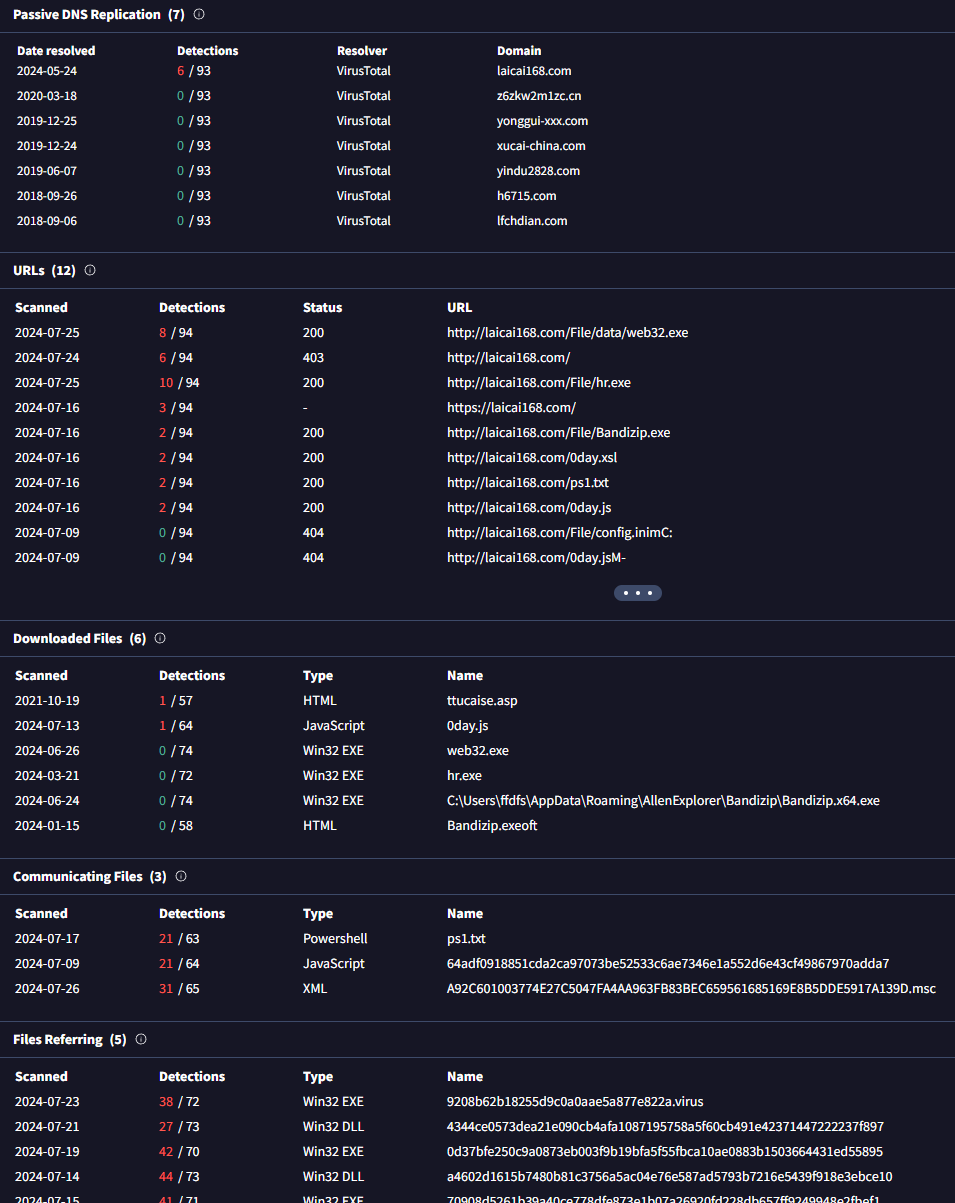

위 사진에서 특히 신경 써줘야 하는 부분 2개 있습니다. 첫 번째는 "URLs" 쪽에 있는 "0 day.js"이며 "Communicating Files"쪽에 있는 .msc 파일들입니다.

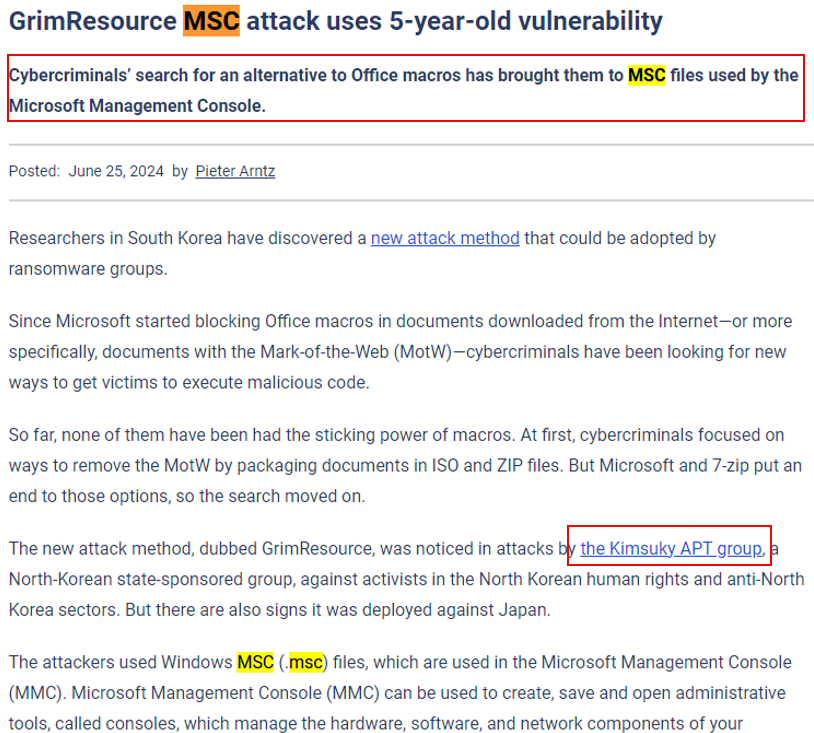

0day.js라는 파일은 벤더 3개에 의해서만 악성으로 판단되나 Community 탭을 확인해 보니 "GrimResource"에 대한 정보가 많았습니다. 이를 한번 검색해 봤더니 국내 지니언스라는 회사 해외 Malwarebytes에 대한 기사가 나옵니다.

두 회사에 따르면 킴스키 그룹이 GrimResource이라는 msc 파일을 사용하면서 공격을 진행하고 있다고 합니다. 피해자가 msc 파일을 연 다음에 공격자가 심었던 코드가 실행됩니다. 아울러 socprime에 따라 이 공격은 XSS 취약점을 사용한답니다 (번역: 이 공격 흐름은 "apds.dll" 라이브러리의 오래된 DOM 기반 XSS 결함을 이용하여 조작된 URL을 통해 임의의 자바스크립트 실행을 가능하게 하는 유해한 MSC 파일로 시작된다. 이 보안 버그는 2018년 10월 어도비와 마이크로소프트에 보고되었다. https://socprime.com/blog/grimresource-attack-detection-a-new-infection-technique-abuses-microsoft-management-console-to-gain-full-code-execution/)

154.91.82[.]161

이 IP는 희한합니다... 양성 평판은커녕 모든 벤더들의 "unrated"이길래 이 IP 신고내역 아예 존재하지 않은가 보네요? 근데 통신 파일, Url, File Referring을 보면 빨간색 뭐 엄청 뜨네...

이 IP도 역시 똑같은 0day.js 파일, ps1.txt이라는 파워셸 스크립트와 msc 파일들을 확인할 수 있습니다. "Passive DNS Replication" 쪽에 있는 "laicai168"라는 도메인도 흥미로워 보입니다. VT의 카테고리 탭을 보니 야동으로 분류되니 스킵하겠습니다 ^.^

156.247.32[.]47 / comc0m[.]com

위의 3rd party 벤더의 보고서에는 "comc0m[.]이라는 도메인도 있길래 validin이라는 툴로 해당 도메인 검색해 보겠습니다.

보면은 해당 도메인은 156.247.32.47 IP로 resolved 됩니다.

이 IP도 신기하게도 모든 엔진에 따라 unrated입니다만 Relations 탭을 누르고...~

빨간색이 많네... 그리고 여기서 msc라는 파일을 확인할 수 있으며 눌러보면 킴수키와 관련이 있다고 합니다. 다른 파일들도 매우 흥미로워 보이고 분석할 가치가 있으나 이번 블로그에서는 킴수키하고 관련이 있는 IP들을 찾아내는 것이 목표여서....!

Validin으로 해당 IP 검색해 보면 linel.fit이라는 도메인도 나오고 악성 평판이 있기는 있는데 킴수키하고 관련이 있다!라고 확실하게 말할 수는 없습니다... 그러나 comc0m 도메인의 subdomain도 받을 수 있어서 그걸로 만족!

결과

결과? 벌써? 네 뭐... 아쉽게도 Shodan으로 발견했던 많은 IP들은 평판도 없고 통신 파일도 없어서 자신 있게 "무조건 킴수키다!!"라고 말할 수 없어서 일단은 여기서 분석을 마치도록 하겠습니다!

다른 IP들은 킴수키하고 전혀 관련이 없을 수도 있고 아니면 반대로 미리 등록해 놓고 나중에 공격용으로 사용될지도 모릅니다. 오늘의 결과가 다음과 같습니다! IP 주소로 시작해서 다음과 같은 추가 IP와 도메인을 확인할 수 있었습니다. 악성코드 분석보다 빨랐고... 확실히 재미(?)도 있더라고요... CTI에 대해서 공부도 더 많이 하고 실력을 향상 시키기 위해 아마 앞으로도 비슷한 블로그를 올릴 겁니다~

156[.]247[.]32[.]59

156[.]247[.]32[.]47 (High confidence)

156[.]247[.]63[.]44

154[.]82[.]84[.]133

154[.]82[.]84[.]151

154[.]82[.]84[.]205 (Medium confidence)

154[.]82[.]85[.]71

154[.]82[.]92[.]201 (High confidence)

154[.]82[.]92[.]235

154[.]91[.]64[.]167

154[.]91[.]64[.]168

154[.]91[.]64[.]171

154[.]91[.]65[.]103 (High confidence)

154[.]91[.]82[.]152

154[.]91[.]82[.]161 (High confidence)

156[.]251[.]16[.]76

206[.]238[.]42[.]98 (?)

206[.]238[.]42[.]236 (Hookbot? 안드로이드 트로얀?)

206[.]238[.]115[.]25 (?)

206[.]238[.]221[.]42 (?)

linel[.]fit

www[.]comc0m[.]com

liner[.]fit

mail[.]comc0m[.]com

comc0m[.]com

liien[.]fit

cpanel[.]comc0m[.]com

cpcontacts[.]comc0m[.]com

webmail[.]comc0m[.]com

webdisk[.]comc0m[.]com

atmh5[.]comc0m[.]com

cpcalendars[.]comc0m[.]com

'악성코드 Malware > Threat Intelligence' 카테고리의 다른 글

| 새로운 김수키 IOC 2024/09/23 (0) | 2024.09.23 |

|---|