고정 헤더 영역

상세 컨텐츠

본문

728x90

윈도우에는 StartUp이라는 폴더가 존재하는데 말 그대로 유저가 로그인할 때 실행되는 프로그램들입니다. 일반 유저에게 StartUp 폴더에 파일을 넣을 권한도 있고, 해커에게 더 높은 권한이 가지고 있는 유저의 이름하고 비밀번호를 가지고 있으면, 권한상승이 가능해집니다.

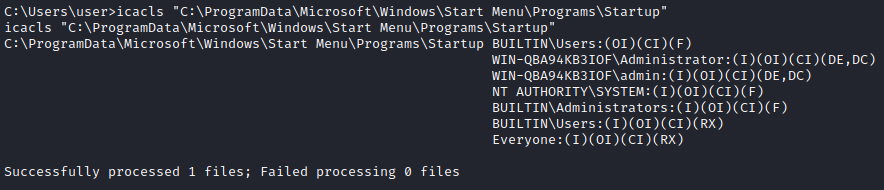

오늘도 역시 우리에게 무슨 권한을 있는지를 확인하기 위하여 icacls를 쓰고 Startup 폴더의 위치는

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup 입니다.

icacls의 output을 보니까 "F" (Full) 권한이 있습니다.

권한상승을 하기 위하여 윈도우 권한상승 #1에서 썼던 "reverse.exe"를 사용해 보겠습니다.

reverse.exe를 Startup 폴더로 옮기면 됩니다.

netcat으로 셸을 기다리고.

reverse.exe를 실행시키기 위해 새로운 rdp connection를 진행해야 합니다.

xfreerdp /u:TCM /p:Hacker123 /cert:ignore /v:10.10.75.57rdp로 연결하는 사람의 권한으로 reverse.exe가 실행되고 "tcm"라는 유저가 일반 "user"보다 권한이 높으므로 권한상승이 가능했습니다.